Plateforme

16 janvier 2024 CVE Vlad

2024 depuis 2 semaines et déjà 7 vulnérabilités activement exploitées

Ce contenu vous plait

Partagez-le sur les réseaux

Cette année démarre malheureusement avec plusieurs vulnérabilités critiques, référencées (CVE) et activement exploitées dans la nature par des attaquants opportunistes, mais également pour des attaques ciblées. En moins de 2 semaines, il y a déjà 7 vulnérabilités massivement exploitées dans la nature.

Les contrôles de sécurité ont été implémenté dans Patrowl la semaine dernière pour Ivanti, Gitlab et Juniper et en 2023 pour Joomla et SharePoint.

D’ailleurs, la CISA (agence de défense américaine, un peu similaire à notre ANSSI) a référencé toutes ces vulnérabilités dans son « Known Exploited Vulnerabilities Catalog » c’est-à-dire la liste des vulnérabilités activement exploitées dans la nature par des attaquants : https://www.cisa.gov/known-exploited-vulnerabilities-catalog.

Ivanti Connect Secure VPN

Si vous disposez d’accès distants (VPN) basés sur la solution Ivanti Connect Secure VPN (anciennement Pulse Secure et Juniper Secure Access encore avant) alors je vous recommande fortement de vérifier la version de vos équipements, mettre à jour et d’investiguer pour savoir si vous n’avez pas été compromis.

Le 10 janvier, l’éditeur a publié un bulletin d’alerte concernant 2 vulnérabilités permettant, combinées, de prendre le contrôle de vos passerelles d’accès distant :

- CVE-2023-46805, contournement de l’authentification

- CVE-2024-21887, injection de commande sur le portail web VPN avec les droits d’un administrateur

Les vulnérabilités ont été détectées comme activement exploitées dans la nature, il est donc TRES fortement recommander d’investiguer. Dans l’article ci-dessous, vous trouverez quelques indicateurs (IoC) afin d’identifier une potentielle compromission :

Vous y trouverez également des règles Yara de détection et les IoC au format CSV.

Fait intéressant, le Circl a publié un avis sur le sujet avec leur avis concernant ces équipements 😉 : It’s almost heartwarming to see our supplier finally roll out security patches, albeit at a pace that would embarrass a snail. In the meantime, while we wait with bated breath, this could be an excellent moment to ponder whether our current VPN provider is a champion of cybersecurity or just a champion of testing our patience.https://circl.lu/pub/tr-78/

Ils écrivent publiquement ce que tout le monde dit depuis des années. Ces équipements n'ont que peu évolué depuis Juniper (en dehors du nom du produit). Il s'agit d'un assemblage (entre autres) de technologies open sources peu sûres (ou mal assemblées 😉), avec des interfaces web très éloignées standards, des tas de fichiers CGI historiques...

Malheureusement, tout cela est assemblé sans sécurité moderne (sandboxing, jails, conteneurisation, SELinux...) A leur décharge, toutes ces fonctionnalités viennent des demandes des clients qu'ils ont dû ajouter (télécharger le client VPN, avoir un VPN purement web sans logiciel client à installer, authentification forte à facteurs multiples...)

Dès que quelqu'un met le nez dedans, cela se termine par des vulnérabilités : https://thinkloveshare.com/hacking/failed02_pulse_secure_vpn_guacamole_websocket_hooking/ et https://www.youtube.com/watch?v=0ayQl2oB1tA .

Le correctif n'étant pas encore disponible (prévu pour le 22 janvier), il y'a un contournement à appliquer si besoin : https://forums.ivanti.com/s/article/KB-CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways..

Le Circl recommande d'ailleurs de désactiver le service d'accès distant 😂.

Gitlab

Gitlab est l’un des outils de développement et d’intégration continue les plus connus et les plus utilisés.

Une vulnérabilité critique a été identifiée par un chercheur (dans le cadre d’un programme de bug bounty). Celle-ci, référencée CVE-2023-7028, permet tout simplement de réinitialiser le mot de passe d'un compte utilisateur en se faisant envoyer le lien de réinitialisation qui, normalement, devrait arriver dans la boîte mail de l’utilisateur. Cela ne fonctionne que si l’utilisateur n’a pas activé l’authentification forte à facteurs multiples (MFA).

https://about.gitlab.com/releases/2024/01/11/critical-security-release-gitlab-16-7-2-released/

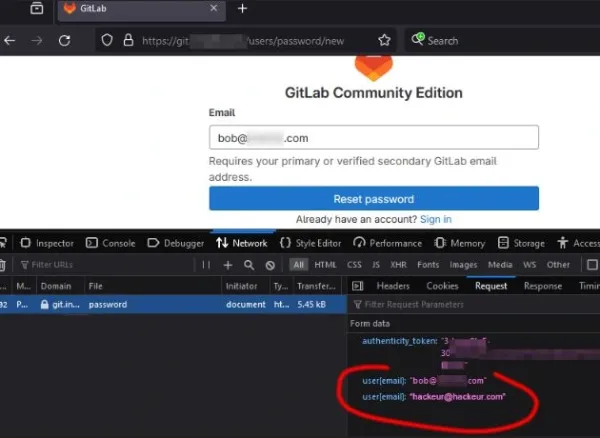

L’exploit est malheureusement assez simple, dans la requête de réinitialisation de mot de passe, il suffit de mettre 2 fois le champ contenant le mail de l’utilisateur : le légitime dans le premier et celui de l’attaquant dans le second.

En image :

En données brutes 😉 : &user%5Bemail%5D%5B%5D=bob%40**.com&user%5Bemail%5D%5B%5D=hackeur%40hackeur.com En données brutes “décodées”: &user[email]Patrowl=bob@**.com&user[email]Patrowl=hackeur@hackeur.com

Cette vulnérabilité affecte toutes les familles de GitLab : Community Edition (CE) et Enterprise Edition (EE) . https://about.gitlab.com/releases/2024/01/11/critical-security-release-gitlab-16-7-2-released/#account-takeover-via-password-reset-without-user-interactions

Depuis l’annonce de la vulnérabilité, elle est activement exploitée dans la nature par des attaquants opportunistes, mais pas que. GitLab propose un correctif, donc :

- Mettez à jour https://about.gitlab.com/releases/2024/01/11/critical-security-release-gitlab-16-7-2-released/

- Investiguez pour savoir si un compte n’a pas été compromis (regardez les réinitialisations de mot de passe des comptes dans MFA depuis début janvier, le 11/01 si vous êtes confiants 😉 )

- Activez le MFA pour vos utilisateurs (si ce n’est pas déjà fait).

Joomla

Joomla est un outil de gestion de contenu permettant de réaliser des sites web simplement, comme Wordpress. Une vulnérabilité critique a été identifiée, référencée : CVE-2023-23752.

Elle permet d’accéder à l’API de Joomla sans authentification, d’obtenir des informations sur la configuration et dans certains cas, le mot de passe de l’administrateur. Cette vulnérabilité touche les version 4.0.0 à 4.2.7 de Joomla : https://developer.joomla.org/security-centre/894-20230201-core-improper-access-check-in-webservice-endpoints.html

Donc :

- Mettez à jour en 4.2.8

- Investiguez pour savoir si la vulnérabilité a été exploitée (vérifier les logs des accès API… si vous en avez)

- Si vous doutez, changer le mot de passe de l’administrateur

- N’exposez pas le portail d’administration de Joomla sur Internet !!!

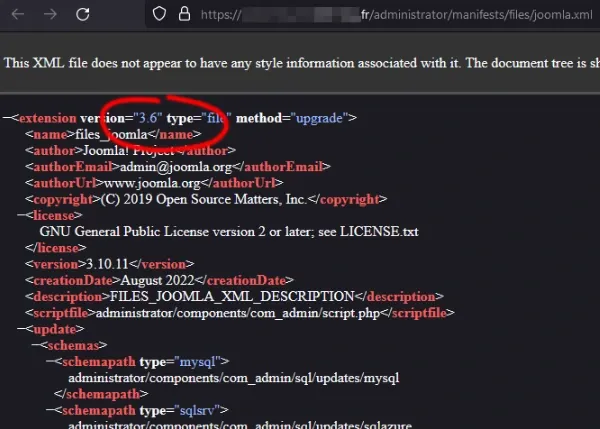

Si vous souhaitez vérifier votre version de Joomla, utilisez cette URL (en remplaçant avec votre site) : https://monsite.com/administrator/manifests/files/joomla.xml

Juniper

L'éditeur Juniper, jaloux de toutes ces vulnérabilités critiques, vient de publier un bulletin de sécurité concernant une vulnérabilité permettant de prendre le contrôle, à distance et sans authentification de ses routeurs "EX series" et firewalls "SRX series" : This issue is caused by use of an insecure function allowing an attacker to overwrite arbitrary memory

Cette vulnérabilité est référencée CVE-2024-21591 (avec une note de criticité CVSS de 9.8/10) et elle se situe au niveau du composant web "J-Web access" qui est l'Interface graphique de Juniper Web Device Manager. Quelle surprise...

Répétez après moi : Je n'expose JAMAIS de portail d'administration sur Internet !

Mettez à jour rapidement, ou à minima, restreignez l'accès à J-Web uniquement à des réseaux de confiance.

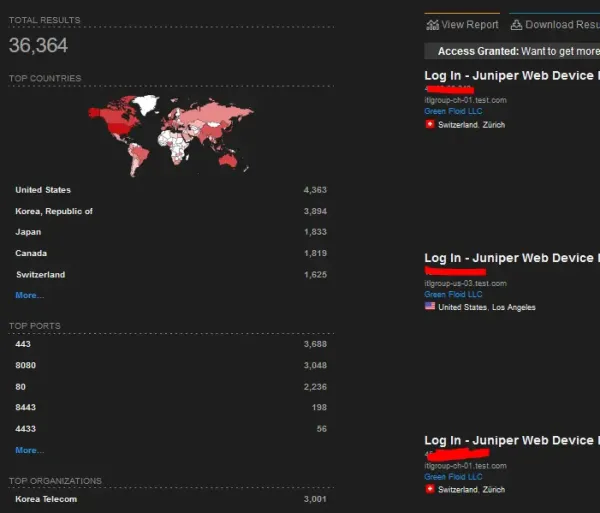

Y'a-t-il beaucoup de J-Web exposés sur Internet ?

Un peu... près de 40 000 référencés dans Shodan (avec une requête simple, je n'ai pas cherché à optimiser) :

Ma recherche : https://www.shodan.io/search?query=title%3A%22Log+In+-+Juniper+Web+Device+Manager%22

Vous pouvez aussi cibler des versions spécifiques avec l’icône : https://www.shodan.io/search?query=title%3A%22Juniper%22+http.favicon.hash%3A2141724739

Vous pouvez varier avec la version contenu dans le corps de la page : SRX345-DC, SRX110H2-VA, SRX300 ...

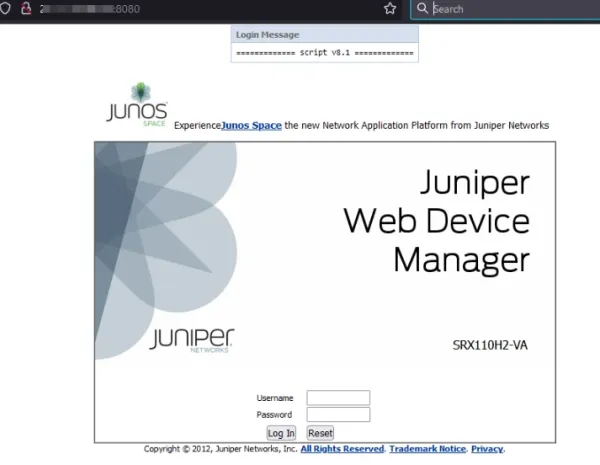

Voici un exemple de J-Web exposé :

Et si par hasard, il a été mal configuré, peut-être que l'authentification par défaut fonctionne 😉 : https://dariusfreamon.wordpress.com/2013/12/29/juniper-web-device-manager-default-admin-credentials/

Pour finir en beauté, Microsoft SharePoint

Nous en avons parlé mardi dernier lors de la veille de l'OSSIR : un code d'exploitation complet a été publié il y'a quelques semaines concernant les vulnérabilités CVE-2023-29357 (contournement de l'authentification) et CVE-2023-24955 (injection de code .Net permettant d'appeler des fonctions comme System.Diagnostics.Process.Start() donnant la possibilité d’exécuter un malware si vous le souhaitez 😅 ).

Celles-ci touchent Microsoft SharePoint et avaient annoncé lors de la compétition Pwn2Own de mars 2023 à Vancouver.

Microsoft a publié les correctifs en septembre 2023 "mais", à priori, tout le monde n'a pas mis à jour et depuis quelques semaines, elles sont exploitées activement dans la nature pour prendre le contrôle de serveur SharePoint. https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2023-24955

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2023-29357

La vulnérabilité est également listée par la CISA dans sa liste des vulnérabilités les plus exploitées dans la nature : https://www.cisa.gov/news-events/alerts/2024/01/10/cisa-adds-one-known-exploited-vulnerability-catalog

Le PoC du code d'exploitation : https://gist.github.com/testanull/dac6029d306147e6cc8dce9424d09868

Bonne chance 😉