Plateforme

N°1 Offensive security as a service

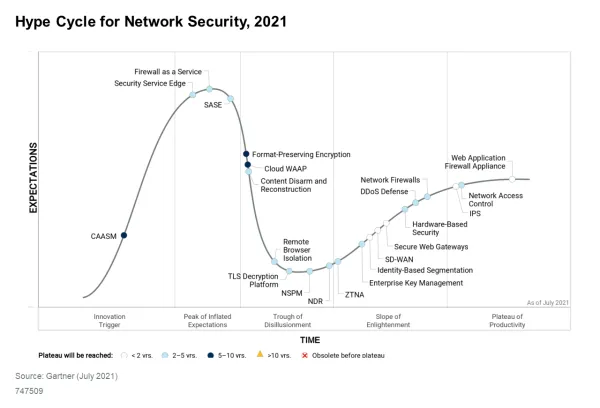

CAASM

Identifiez les expositions et les vulnérabilités à travers toute votre surface d'attaque externe avec le Cyber Asset Attack Surface Management.

Le SaaS 100% français qui automatise les tâches chronophages, vous alerte des vulnérabilités critiques (0 faux positifs) et vous propose un plan de remédiation pragmatique, avec la possibilité de retester vos corrections en 1 seul clic.

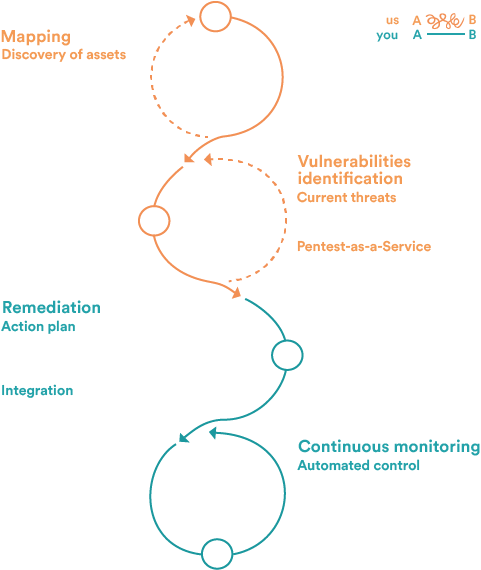

Fonctionnement et étapes du CAASM

Chez Patrowl, la gestion de votre surface d'attaque externe repose sur une méthode simple, efficace et continue pour identifier et éliminer les vulnérabilités avant qu’elles ne soient exploitées.

Cartographie : Identifiez vos actifs exposés, y compris ceux oubliés ou cachés (Shadow IT).

Identification : Détectez les actifs critiques et vulnérabilités en continu avec des outils comme CART, PTaaS et CTI.

Remédiation : Priorisez les failles et intégrez la gestion directement dans vos outils ITSM.

Contrôle : Automatisez le suivi des remédiations et relancez un retest en un clic si nécessaire.

Qu'est-ce que Cyber Asset Attack Surface Management (CAASM) ?

En cybersécurité, savoir ce qu’on protège est la première ligne de défense. Mais avec la multiplication des actifs numériques – applications, serveurs, services cloud – comment être sûr qu'aucun ne passe sous le radar ? C’est là qu’intervient la Gestion de la Surface d’Attaque des Actifs Numériques (CAASM).

Le principe ? Avoir une visibilité totale sur tous vos actifs numériques et physiques exposés à Internet ou à d’autres réseaux.

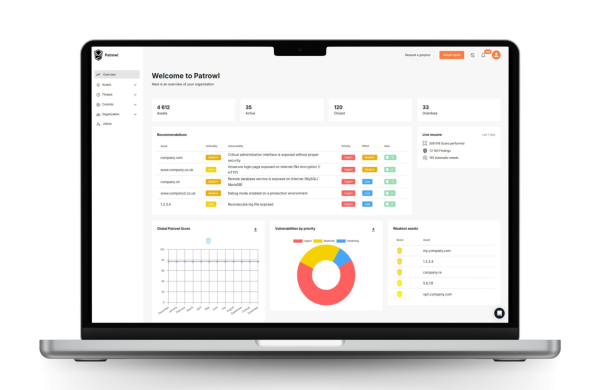

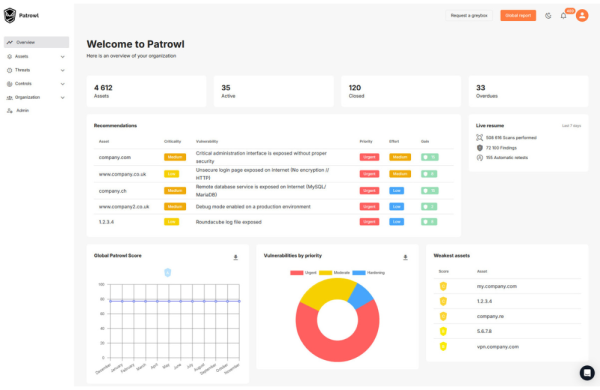

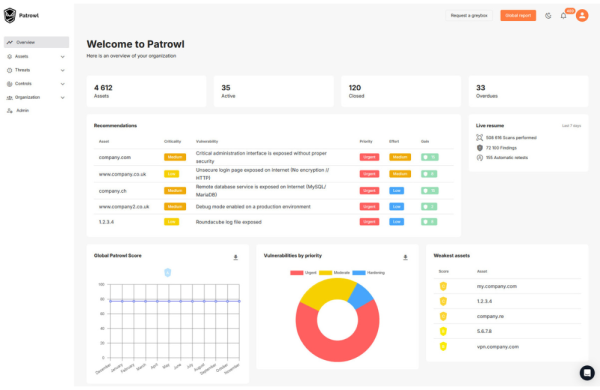

Nos fonctionnalités clés

80 % d’automatisation des tests d’intrusion , avec 20 % de vérification assurée par nos pentesteurs expérimentés et certifiés

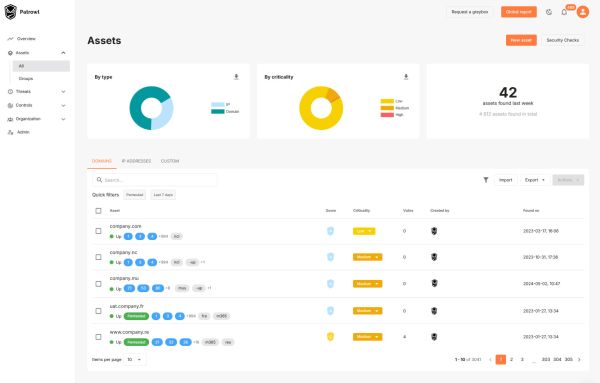

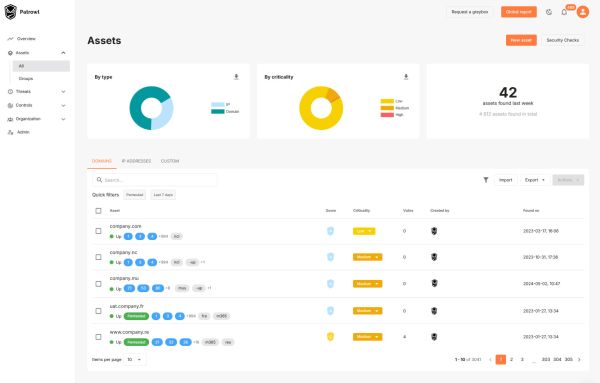

Cartographiez et maîtrisez vos actifs exposés

Détection en continu des actifs inconnus : Révélez les parties de votre environnement numérique que vous ne saviez même pas exposées grâce à une surveillance constante de votre surface d’attaque.

Gestion proactive des modifications : Soyez informé immédiatement des ajouts ou changements sur vos actifs numériques, qu’il s’agisse de nouveaux services, d’adresses IP ou d’applications récemment déployées.

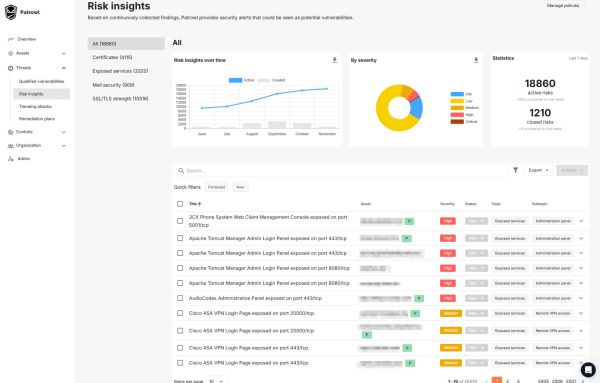

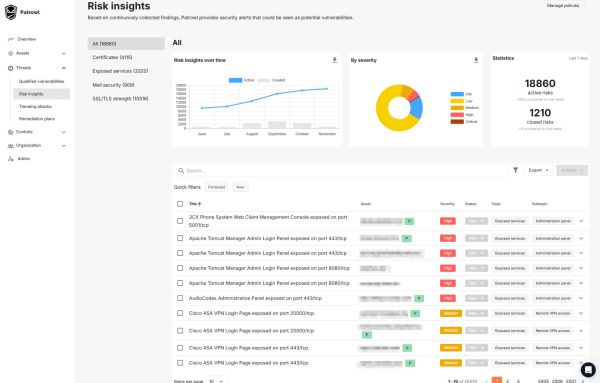

Identifiez les vulnérabilités avec précision

Analyse approfondie des failles : Détectez non seulement les vulnérabilités connues (référencées dans des bases comme CVE), mais aussi celles plus subtiles ou spécifiques à votre contexte.

Évaluation continue des risques : Priorisez ce qui compte vraiment : les vulnérabilités critiques avec un impact direct sur vos opérations ou données, basées sur des scores techniques (CVSS, EPSS) et métiers.

Maintenez un contrôle global de votre sécurité

Surveillance centralisée : Suivez vos contrôles de sécurité sur l’ensemble de vos actifs :

Sécurité des services exposés (DNS, e-mails, SSL/TLS)

Intégrité des certificats et configurations sensibles

Robustesse des applications web et pratiques réseau

Identification proactive des mauvaises configurations : Localisez les failles structurelles (authentification par défaut, injection de code, erreurs de configuration, etc.) avant qu’elles ne soient exploitées.

Gestion simplifiée et collaboration efficace

Rapports en 1 clic : Exportez vos résultats en PDF, CSV ou JSON directement depuis le tableau de bord.

Alertes et notifications : Soyez informé des nouvelles menaces via e-mail, Slack, Teams ou votre système de tickets (ITSM).

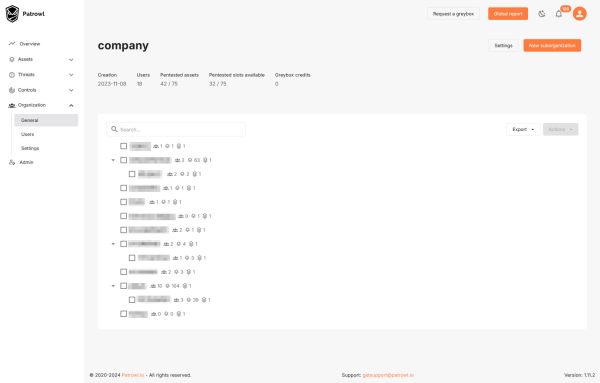

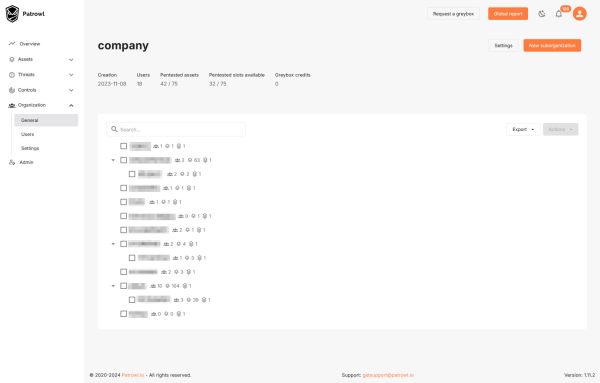

Solution Multi-tenant : Gérez plusieurs entités avec des utilisateurs, actifs et groupes distincts adaptés à vos besoins organisationnels.

Intégration ITSM : Synchronisez vos actifs avec vos outils ITSM (Service Now, Jira, GLPI) pour un suivi fluide et un contrôle rigoureux.

Les types d'actifs pris en charge par Patrowl

Adresses IP et sous-réseaux

Systèmes autonomes (ASN)

Zones DNS et noms de domaine (y compris de second niveau)

Enregistrements DNS critiques : MX, SPF, DMARC, NS, etc.

FQDN (Fully Qualified Domain Name) et URL

Locataires et comptes dans le cloud public

Adresses e-mail professionnelles

Mots-clés personnalisés : nom d’entreprise, marques, produits, formules chimiques, etc.

Patrowl : Une solution agile pour une cybersécurité proactive et optimisée.

Perte de visibilité des actifs exposés sur Internet ?

Vous manquez de visibilité sur vos actifs exposés à Internet ? Avec Patrowl, identifiez en temps réel vos actifs et réduisez votre surface d'attaque externe grâce à notre gestion de la Surface d'Attaque Externe (EASM) et notre Pentest as a Service (PTaaS). Nous détectons également le Shadow IT, les sites de phishing et la contrefaçon.

Difficulté à suivre les nouvelles menaces et vulnérabilités ?

Recevez des alertes en temps réel sur les vulnérabilités et les menaces concernant vos actifs exposés, qu'elles soient connues ou nouvelles. Appliquez des plans de remédiation priorisés pour agir avant les attaquants.

Problèmes de recrutement en cybersécurité ?

Laissez Patrowl s’occuper des tâches chronophages grâce à son hyper-automatisation. Votre équipe pourra se concentrer sur la remédiation et les actions à forte valeur ajoutée.

Budget insuffisant ou coupe budgétaire ?

Réduisez vos coûts avec une plateforme unique à coût prédictible. Remplacez vos tests d’intrusion externes, scans de vulnérabilités et autres services pour un retour sur investissement moyen de 287 %.

AVANTAGES

Pourquoi

Patrowl.io ?

0 faux positif

pour des alertes qualifiées

Simplicité

Saas sans maintenance ni programmation côté client

0 setup

avec un mise en service rapide et simplifié d’une moyenne de 30 minutes

24/7/365

Incluant un accès sécurisé (chiffrement et authentification par MFA ou SSO)

100 %

Taux de renouvellement client en 2024.

"Faster than attackers"

Mentionnés dans le radar de Wavestone

Lauréats du prix de l’innovation des Assises de la Cybersécurité en 2022 et 2023

Labellisé « France Cyber Security ».

Conformité et test d'intrusion

Patrowl simplifie l'adhésion aux normes de sécurité en garantissant la conformité réglementaire, ce qui vous aide à démontrer la robustesse de votre posture en cybersécurité. Voici les régulations qu'elle couvre

Conformité DORA

Règlement sur la résilience numérique pour le secteur financier (banques, assurances)

NIS 2

Directive européenne pour protéger les infrastructures critiques (énergie, santé, transport).

Cyberscore

Note de sécurité des services numériques (sites web, réseaux sociaux).

Programme CaRe

Programme renforçant la résilience cyber des PME (industrie, santé).

En quoi le CAASM diffère-t-il des autres technologies ?

Le CAASM se distingue des autres technologies de plusieurs manières :

L'ASM surveille l'empreinte numérique d'une organisation pour réduire sa surface d'attaque, tandis que le CAASM gère les actifs numériques et analyse les vulnérabilités internes et externes.

L'EASM se concentre sur les actifs externes (sites web, serveurs), alors que le CAASM couvre à la fois les actifs internes et externes pour une vue complète. Les solutions EASM sont plus simples à déployer.

Le CAASM gère les actifs et données partagées, tandis que le DRP protège les actifs numériques sensibles.

Qui est concernée par le CAASM?

Tous les entreprises qui exposent des services sur internet

Les entreprises avec de nombreux sites internet : Garantissez que tous vos domaines, sous-domaines et infrastructures associées sont sécurisés et à jour.

Les organisations multi-cloud : Sécurisez vos locataires cloud publics et prévenez les mauvaises configurations.

Les marques et produits sensibles : Surveillez et protégez vos actifs numériques liés à vos marques, produits ou brevets.

Les entreprises avec des infrastructures complexes : Maintenez une vue d’ensemble sur vos IP, ASN et zones DNS pour éviter les angles morts.

Cas d'usage du CAASM

Si votre organisation dispose d’une présence numérique étendue, comme des sites web, des serveurs, des services cloud ou même des marques à protéger, Patrowl vous offre une gestion avancée de la surface d’attaque externe (EASM). L’objectif : identifier et sécuriser tous les points d’exposition, même ceux que vous auriez pu oublier.

Quels types d’actifs peut-on sécuriser avec Patrowl ?

Adresses IP et sous-réseaux : Protégez vos infrastructures réseau exposées et identifiez les vulnérabilités potentielles.

Systèmes autonomes (ASN) : Surveillez les blocs IP alloués à votre organisation.

Zones DNS et noms de domaine : Assurez-vous que tous vos noms de domaine, zones DNS et sous-domaines (même oubliés) sont sécurisés.

Enregistrements DNS spécifiques : Patrowl gère et surveille tous vos enregistrements DNS critiques, comme MX, SPF, DMARC et NS, pour prévenir des attaques par usurpation ou mauvaise configuration.

FQDN et URL : Identifiez toutes vos URL ou noms de domaine pleinement qualifiés qui pourraient exposer des services non sécurisés ou obsolètes.

Comptes cloud et e-mails : Protégez vos locataires cloud publics, comptes d’entreprise et adresses e-mail contre les attaques ciblant vos actifs numériques sensibles.

Mots-clés et marques : Surveillez vos noms d’entreprise, marques, noms de produits ou même des éléments spécifiques comme des formules chimiques pour détecter tout usage abusif ou exposition accidentelle.