Plateforme

Qui est concerné par DORA ?

L'ensemble des 22 000 entreprises

liées au secteur financier : fournisseurs de services de crédit, de paiement, de crypto-actifs, d'assurance, de réassurance, d'intermédiaires, de fonds de pension...

La seule exception

concerne les très petites entreprises de moins de 10 salariés et dont le chiffre d'affaires annuel est inférieur à 2 millions d'euros.

Pourquoi la réglementation DORA ?

DORA se concentre sur la résilience appliquée à la cybersécurité en listant des critères et des recommandations pragmatiques.

Toutes les institutions financières utilisent des ordinateurs et traitent des données. Un incident de cybersécurité non maîtrisé peut conduire à un désastre financier (comme le récent piratage de FTX, une bourse de crypto-monnaies) et c'est la raison pour laquelle l'UE a rédigé DORA.

Quels sont les objectifs de DORA ?

Le secteur financier est déjà réglementé par la Banque Centrale Européenne, mais les exigences, leur application et leur interprétation restent locales.

L'objectif de DORA est d'unifier les règles avec un niveau de sécurité commun et d'aider les entreprises à :

Identifier les actifs et les risques liés à l'activité

Protéger le système d'information pour assurer la fourniture de services d'infrastructure critiques

Détecter les événements de cybersécurité

Réagir aux incidents, soutenir les activités de récupération et améliorer la situation

Récupérer et restaurer les systèmes affectés

Quels sont les critères à respecter face à la réglementation DORA?

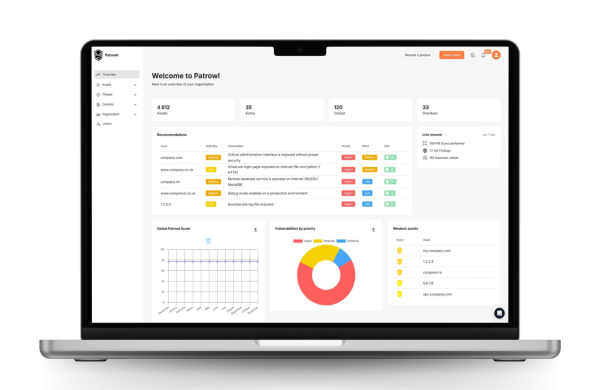

Surveillance continue avec des tests d’intrusion liés à la résilience : c'est ce que fait Patrowl avec le pentest en continu, l'Offensive Cybersecurity-as-a-Service, parfois appelé Pentest-as-a-Service.

Détection permanente de vulnérabilités : c'est aussi ce que fait Patrowl en redécouvrant et en surveillant en permanence la surface d'attaque externe des entreprises (actifs exposés à Internet).

Résilience du service avec un Plan de Continuité d'Activité (PCA) et un processus de gestion de crise qui doivent être testés et mis à jour.

Classifier les incidents de cybersécurité et les adapter afin d'en limiter la propagation, d'en limiter l'impact et de partager les connaissances avec les pairs et les autorités de réglementation.

Gestion des risques et gouvernance pour limiter les perturbations causées par un incident de cybersécurité

Prise en compte réelle de la cybersécurité des tiers (fournisseurs) par l'analyse des risques, le contrôle et l'audit.

Le partage de l'intelligence entre les organisations financières.

Détection permanente des incidents de cybersécurité.

Vos questions

Comment éviter les sanctions vis à vis de la conformité DORA ?

Anticipation : Commencez dès maintenant à mettre en conformité vos systèmes et processus.

Formation : Sensibilisez vos équipes aux exigences du DORA.

Partenariat : Collaborez avec des prestataires de cybersécurité ou des experts en résilience numérique pour garantir la conformité.

Quelles sanctions en cas de non-conformité au DORA ?

Le DORA prévoit des sanctions significatives pour les entités financières qui ne respectent pas ses obligations. Les sanctions peuvent varier en fonction des réglementations nationales, mais elles incluent :

a) Amendes financières

Des amendes proportionnelles à la gravité de la non-conformité.

Ces amendes peuvent être calculées sur la base du chiffre d’affaires annuel, comme c’est souvent le cas avec des réglementations similaires (par ex. RGPD).

b) Restrictions opérationnelles

Interdiction temporaire ou permanente de fournir certains services financiers.

Limitation des activités si les risques numériques ne sont pas maîtrisés.

c) Sanctions administratives

Des injonctions de se conformer aux exigences dans un délai déterminé.

La nomination d’un auditeur externe pour surveiller la conformité.

d) Atteinte à la réputation

La non-conformité pourrait entraîner une perte de confiance de la part des clients, des investisseurs et des partenaires.

Comment évaluer ma conformité avec DORA ?

Pour évaluer votre conformité au DORA, procédez comme suit :

a) Comprendre les exigences du DORA

Identifiez les obligations spécifiques en fonction de votre secteur et de votre taille. Ces obligations couvrent :

Gouvernance : Mise en place d'une stratégie de résilience numérique.

Gestion des risques : Identification, gestion et atténuation des risques liés aux TIC (Technologies de l'Information et de la Communication).

Tests de résilience : Effectuer régulièrement des tests pour évaluer la robustesse des systèmes.

Gestion des tiers : Surveiller les risques liés aux prestataires critiques de services TIC.

Signalement des incidents : Mettre en place un mécanisme de signalement rapide des incidents majeurs.

b) Réaliser un audit interne

Évaluez les points suivants :

Votre gouvernance TIC est-elle conforme aux normes du DORA ?

Avez-vous un plan de continuité et de reprise après sinistre ?

Vos systèmes et processus ont-ils été testés pour leur résilience face à des scénarios critiques ?

c) Mise en œuvre des contrôles

Identifiez les écarts entre les pratiques actuelles et les exigences du DORA.

Mettez en place des contrôles pour combler ces lacunes.

Documentez les processus et les politiques adoptés.

d) Test externe

Faites appel à un organisme indépendant pour évaluer vos systèmes, ou effectuez des exercices de simulation avec des experts externes.(comme Patrowl)

e) Surveillance continue

Le DORA exige une surveillance continue des systèmes TIC. Cela implique :

Des rapports réguliers sur les incidents numériques.

Des mises à jour des politiques et processus en fonction des nouvelles menaces.