Plateforme

Qu’est-ce que la Cyber Threat Intelligence ?

La Threat Intelligence (renseignement sur les menaces), ou Cyber Threat Intelligence (CTI), c'est comme avoir un réseau d'espions surveillant votre environnement pour protéger vos ressources.

Ces espions collectent discrètement des informations sur les threat actors (acteurs de la menace) potentiels : qui sont-ils, quelles armes comptent-ils utiliser, et par où attaqueront-ils ?

Grâce à ces informations, vous pouvez anticiper les attaques, renforcer les défenses là où c'est nécessaire et mieux protéger vos systèmes.

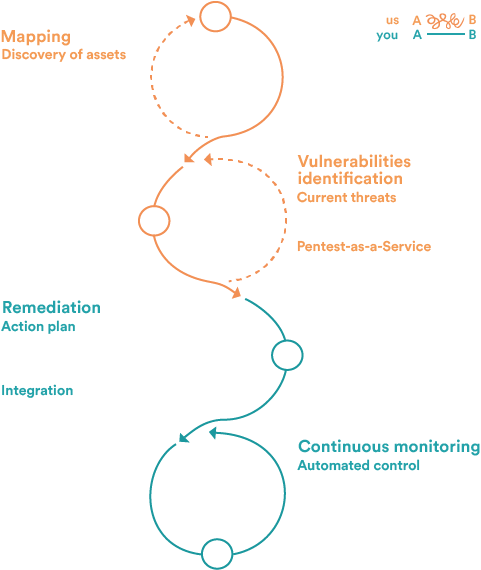

Les étapes de la cyber threat intelligence avec Patrowl

Patrowl propose une approche unique en combinant la gestion proactive des vulnérabilités et les tests d'intrusion automatisés pour vous permettre de vous concentrer sur la remédiation (corrections des failles de sécurité).

Cartographie des actifs exposés

Identification et priorisation des vulnérabilités

Plan de remédiation détaillés avec correctifs en un clic

Surveillance en continue : Tests automatiques réguliers, retests en un clic...

L’IA et l’expertise humaine combinées assurent des résultats fiables et actionnables, sans surcharge inutile. Avec Patrowl, la cybersécurité devient simple, proactive et efficace !

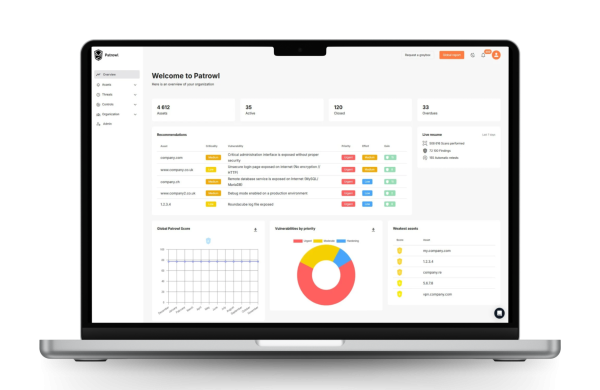

Plateforme et outil pour la Cyber threat Intelligence

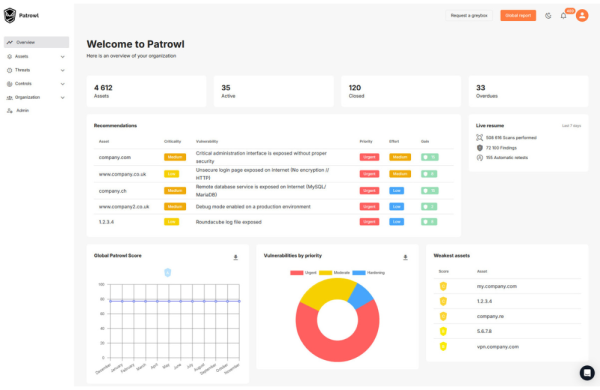

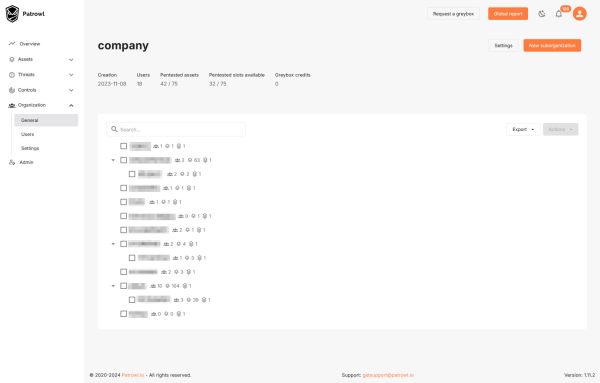

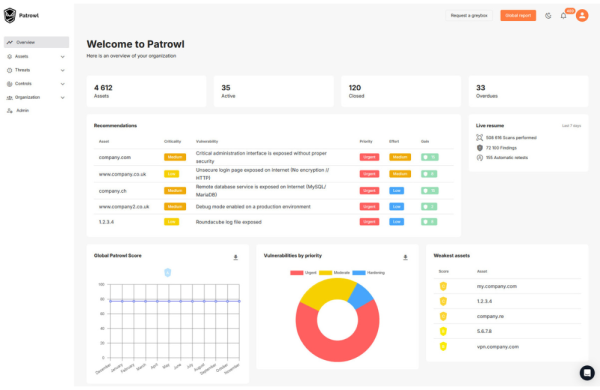

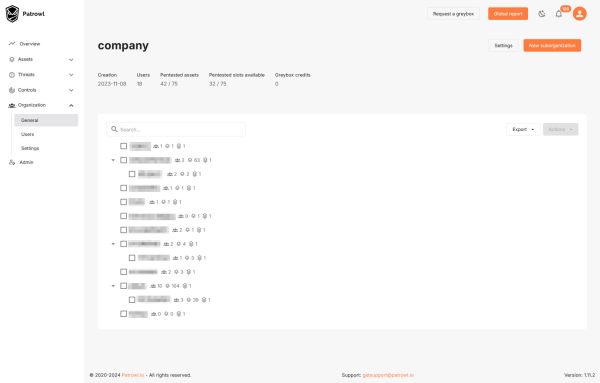

Patrowl vous protège en continu contre les menaces émergentes en combinant détection, automatisation et remédiation grâce à une solution SaaS intuitive et simplifié.

Vous permettant ainsi d'avoir une meilleure visibilité sur vos actifs et de prioriser les vulnérabilités les plus critiques pouvant affecter votre entreprise.

Les fonctionnalités associés à la cyber threat intelligence de Patrowl

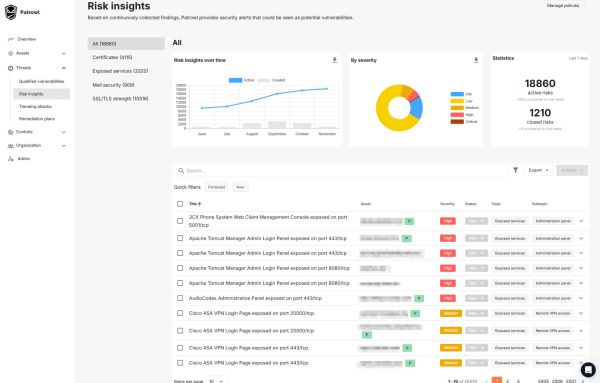

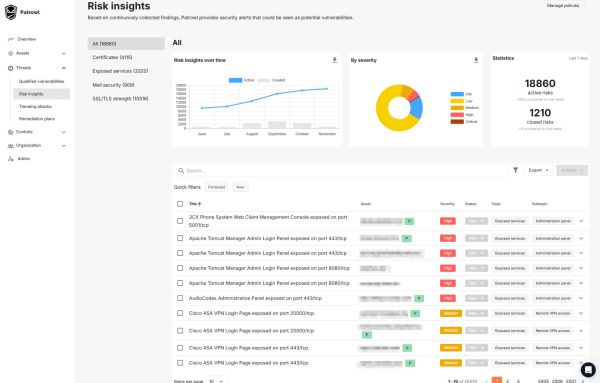

Identifier vos mauvaises configurations

La fonctionnalité "Risk Insight" de Patrowl analyse en profondeur vos actifs exposés pour identifier les failles avant qu’elles ne soient exploitées. Cette fonctionnalité couvre :

✔ Sécurité des certificats : Détection des certificats expirés, cryptographie obsolète et protocoles à risque.

✔ Sécurité des applications web : Audit des protections WAF/CDN et analyse de leur efficacité contre les cyberattaques.

✔ Messagerie et identifiants : Vérification des configurations email, détection des fuites de mots de passe et analyse des bases de données compromises.

✔ Services exposés : Identification des ports ouverts et des services mal configurés pour limiter les accès non autorisés.

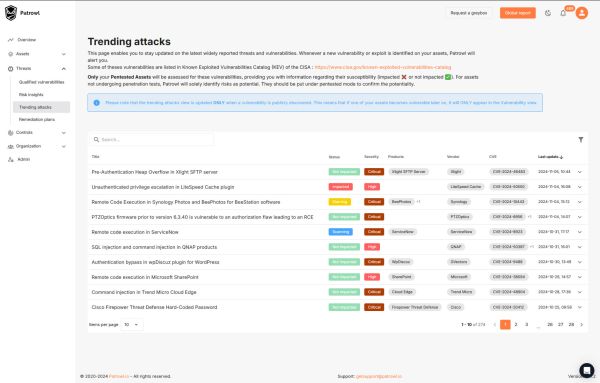

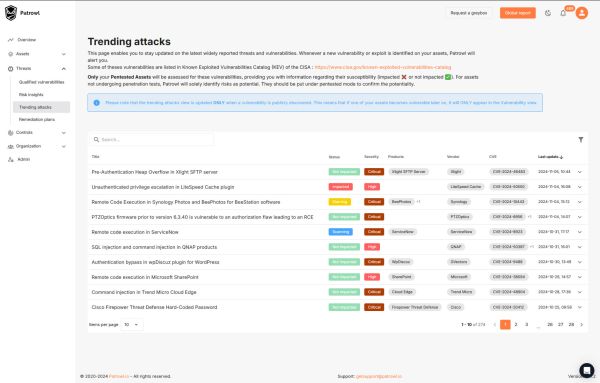

Anticiper les menaces avant qu'elles ne frappent

La fonctionnalité "Trending Attacks" de Patrowl offre une surveillance continue des vulnérabilités activement exploitées. En s’appuyant sur des bases de données comme KEV (Known Exploited Vulnerabilities) de la CISA et les alertes CERT, Patrowl :

✔ Priorise les vulnérabilités selon leur impact réel.

✔ Effectue des tests automatisés sur vos actifs pour identifier les failles exploitables.

✔ Envoie des alertes en temps réel dès qu’une attaque est détectée.

Cette approche permet d’agir avant que les cybercriminels ne puissent exploiter une faille, réduisant ainsi le risque de compromission.

Une veille proactive pour rester informé

Plutôt que de perdre du temps à rechercher manuellement des vulnérabilités dans vos composants, Patrowl vous alerte en temps réel sur :

✔ Les nouvelles vulnérabilités référencées (CVE).

✔ Les failles non référencées et les défauts de configuration (OWASP).

✔ Les menaces impactant directement votre organisation.

Cela permet d’anticiper les attaques avant qu’elles ne soient exploitées par des cybercriminels.

Hyper-automatisation des tâches répétitives

Les équipes de sécurité sont souvent submergées par des tâches chronophages. Avec Patrowl, vous pouvez automatiser:

✔ L’identification et la priorisation des vulnérabilités.

✔ La gestion des alertes et des rapports de sécurité.

✔ L’exécution de tests de sécurité et d’audits en continu.

Cela permet aux équipes SOC et IT de se concentrer sur la remédiation et l’amélioration des défenses de l’organisation.

Autres informations techniques

Certifications de nos pentesters

Nos experts sont certifiés avec des formations avancées :

SANS GIAC (GPEN, GWAPT, GXPN) : Pour experts en cybersécurité.

OSCP : Offensive Security Certified Professional.

OSWE : Offensive Security Web Expert.

Référentiels utilisées pour nos tests de sécurité

Patrowl s'appuie sur des standards reconnus pour garantir la qualité de ses analyses :

PTES : Standards des tests d'intrusion.

OWASP : Sécurité des applications web.

SANS : Audits de sécurité.

RGPD : Protection des données.

ANSSI SDE NP : Recommandations de l’Agence nationale de la cybersécurité.

Actifs protégés et détectés par Patrowl

Patrowl sécurise vos actifs exposés sur Internet avant qu'ils ne soient exploités :

Réseau & IP : IPv4, sous-réseaux.

DNS & domaine : Noms de domaine, sous-domaines, zones DNS, enregistrements MX, SPF, DMARC, NS…

Web & applications : URLs...

Conformité : Assurez votre protection

DORA : Renforce la résilience numérique des secteurs financiers (banque, assurance).

NIS 2 : Protège les infrastructures critiques (énergie, santé, transport).

Cyberscore : Évalue la sécurité des services numériques (sites web, réseaux sociaux).

CaRE Program : Soutient la cyber-résilience des PME (industrie, santé).

AVANTAGES

Pourquoi Patrowl.io ?

0 faux positifs

pour des alertes qualifiées

Simplicité

Saas sans maintenance ni programmation côté client

0 setup

avec un mise en service rapide et simplifié d’une moyenne de 30 minutes

24/7/365

Incluant un accès sécurisé (chiffrement et authentification par MFA ou SSO)

100 %

Taux de renouvellement client en 2024.

Cyber Threat Intelligence as a service avec Patrowl

Lauréats du prix de l’innovation des Assises de la Cybersécurité en 2022 et 2023

Un investissement massif dans le R&D et l'IA

Un ROI côté client estimé à 287%

Des fonctionnalités développées en fonction de vos besoins

Labellisé « France Cyber Security ».

Mentionnés dans le radar de Wavestone

Pour aller plus loins

Le cycle de vie de la cyber Threat Intelligence (CTI)

Le cycle de vie de la CTI est un processus structuré qui permet de surveiller, analyser et répondre aux menaces de manière proactive. Il suit une démarche itérative pour renforcer continuellement la posture de sécurité.

Voici les étapes clés du cycle de vie de la CTI, accompagnées des questions essentielles à se poser à chaque phase :

1. Définir les priorités

Identifier les ressources critiques à protéger et établir les priorités pour chaque menace.

Quels actifs sont essentiels à protéger ? (Exemples : systèmes, données sensibles, réseaux)

Quels sont les impacts potentiels des cyber attaques sur ces actifs ?

Quelles sont les menaces les plus probables en fonction du threat landscape ?

Quels sont les objectifs de sécurité à atteindre pour ces actifs ?

2. Collecter les informations

Utiliser des outils adaptés pour surveiller et récupérer des données sur les menaces.

Quelles sont les sources fiables d’informations sur les menaces ? (Exemples : forums de hackers, flux de menaces, bulletins de sécurité)

Quels types de données dois-je collecter ? (Exemples : indicateurs de compromission (IOC), vulnérabilités, tactiques des attaquants)

Comment vais-je automatiser la collecte de ces informations pour gagner en efficacité ?

Comment s’assurer que les informations collectées sont des données actionable intelligence et ne génèrent pas de false positives ?

3. Traiter les données

Organiser les données collectées pour les rendre exploitables.

Comment puis-je valider et nettoyer les données collectées ? (Exemples : éliminer les faux positifs, corriger les erreurs)

Quels outils de traitement des données vont m’aider à organiser les informations ? (Exemples : SIEM, systèmes de gestion des incidents)

Comment s’assurer que ces données sont prêtes à être analysées de manière optimale ?

4. Analyser les menaces

Identifier et prioriser les failles pour déterminer leur niveau de risque.

Quelles failles sont critiques et nécessitent une attention immédiate ? (Exemples : failles de sécurité graves, mauvaises configurations)

Quels IOC doivent être surveillés de manière prioritaire ?

Quels types de menaces, comme les Advanced Persistent Threats (APT), ont un potentiel de gravité élevé ?

Comment éviter les false positives et les analyses erronées ?

Le SOC (Security Operations Center) et la Cyber Threat Intelligence

Le SOC intervient tout au long du cycle de vie de la CTI, mais principalement lors de l'analyse et de la réponse aux incidents. Dès la phase de collecte, le SOC surveille en temps réel les événements de sécurité, traitant et triant les alertes émises par le SIEM pour identifier les menaces réelles.

Dans la phase d'analyse, les analystes du SOC mènent des enquêtes détaillées pour comprendre les intentions des attaquants, analyser les vulnérabilités et évaluer l'impact des incidents. Lors de la diffusion des résultats, le SOC communique les conclusions des enquêtes aux équipes de sécurité et aux autres parties prenantes, puis coordonne les réponses nécessaires pour atténuer la menace.

Enfin, après chaque cycle, le SOC recueille des retours et fournit des recommandations pour améliorer les processus de détection et de réponse.

Le SIEM (Security information and event management) et la Cyber Threat Intelligence

Le SIEM, quant à lui, intervient dès le début du cycle de vie en jouant un rôle crucial dans la collecte, le traitement et l’analyse des données.

Il centralise les informations provenant de différentes sources de l’organisation, telles que les logs des systèmes, les pare-feu, et les données de sécurité externes, puis corrèle ces événements pour identifier des patterns et des indicateurs de compromission (IOC).

Le SIEM automatise la détection des menaces à l’aide de règles prédéfinies, ce qui permet d’alerter immédiatement le SOC sur les incidents en cours.

En analysant en profondeur ces données, le SIEM aide à prioriser les menaces et fournit des informations précieuses pour l’investigation, tout en générant des rapports pour suivre l’évolution des incidents et des vulnérabilités au fil du temps.

FAQ

Quel types de Threat Intelligence existe t'il ?

Il existe plusieurs types de Cyber Threat Intelligence (CTI), chacun ayant un rôle spécifique dans la protection des systèmes et des données :

Strategic Threat Intelligence :

Axée sur des informations de haut niveau qui influencent les décisions stratégiques des decision makers. Cela comprend des tendances à long terme sur le threat landscape et des informations sur les Advanced Persistent Threats (APT).

Tactical Threat Intelligence :

Fournit des informations sur les tactics, techniques and procedures (TTPs) des attaquants. Cela aide les security professionals à mieux comprendre les méthodes utilisées par les cybercriminels pour renforcer les défenses.

Operational Threat Intelligence :Détaille les événements spécifiques et les menaces immédiates qui nécessitent une réponse rapide. Cela inclut des informations sur les attaques en cours et les compromised IOCs.

Technical Threat Intelligence : Fournit des informations techniques approfondies, telles que des file hashes, des IP addressesmalveillantes, et des failles spécifiques. Ce type de renseignement est essentiel pour les analystes techniques et les équipes de gestion des vulnérabilités.

Quels sont les objectifs de la threat intelligence ?

Centraliser en continu les renseignements sur les attaques :

Identifier les objectifs des attaquants.

Déterminer quelles données sont visées.

Repérer les indicateurs de compromission (IOC), tels que les IP addresses et les file hashes.

2. Analyser les attaquants et leurs stratégies :

Comprendre leurs tactics, techniques and procedures (TTPs).

Identifier les technologies et failles exploitées.

L'objectif principal est donc de prévenir les cyber attaques en réduisant votre surface d'attaque et en améliorant votre posture de sécurité.

Quels sont les avantages de la Cyber Threat Intelligence

La CTI est indispensable pour une cybersécurité proactive. Elle permet de :

Réduire les risques en détectant les failles avant qu'elles ne soient exploitées.

Réduire les coûts liés aux cyber attaques, comme les frais de récupération et les amendes réglementaires.

Améliorer la posture de sécurité en renforçant les défenses en fonction des menaces identifiées et des vulnérabilités découvertes.