Plateforme

Audit de sécurité: les meilleures solutions pour 2025

Vous savez quoi ? La cybersécurité ne doit plus être une option ou un "bonus" dans votre stratégie IT. En 2025, c'est une obligation. Mais l'impact d’un test de cybersécurité ne réside pas seulement dans sa mise en place.

Non, la vraie question est : comment tester efficacement vos systèmes sans perdre des heures précieuses à chercher des vulnérabilités déjà connues ? Vous avez besoin de tests pertinents, ciblés et rapides. Sinon, vous risquez de perdre plus de temps à réparer des failles que vous n’auriez jamais dû négliger.

Alors, faisons un tour d’horizon des tests essentiels pour protéger vos systèmes, et surtout, de la solution qui vous évitera de vous égarer dans la jungle des tests inefficaces.

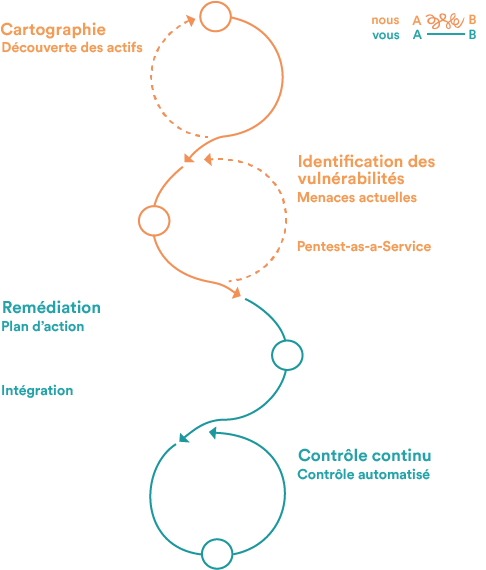

Les nouvelles attentes en matière de sécurité : les étapes à suivre pour un audit optimisé

Cartographier ses actifs exposés : Identifier les systèmes et applications visibles sur Internet, y compris les actifs cachés ou oubliés.

Vise à identifier les failles critiques : Les audits modernes doivent cibler les failles avec un impact fort sur l’entreprise.

Surveiller les modifications en temps réel : Être alerté immédiatement en cas de changement ou de nouvelle exposition.

Se conformer aux normes et réglementations : Adopter les standards de sécurité NIS 2, DORA, Cyberscore et Programme Care pour assurer une conformité totale.

Pourquoi les méthodes traditionnelles sont dépassées ?

Les méthodes classiques utilisées en matière de sécurité informatique, telles que les audits annuels ou les tests d’intrusion ponctuels, ne sont plus suffisantes pour protéger efficacement les entreprises contre des cyberattaques de plus en plus sophistiquées.

Scanners de vulnérabilités classiques

Les scanners automatisés, bien qu’utiles pour certaines pratiques de sécurité de base, souffrent de plusieurs failles :

Trop de faux positifs : Vos équipes perdent du temps à traiter des alertes inutiles ou erronées.

Manque de priorisation : Les failles ne sont pas classées en fonction des risques potentiels qu’elles représentent pour l’entreprise.

Surinformation : Des alertes en masse fatiguent les équipes de sécurité et laissent des failles critiques non corrigées.

Audits de sécurité ponctuels

Effectuer un audit de sécurité informatique une fois par an est insuffisant pour les entreprises évoluant dans des environnements en constante mutation.

Exposition prolongée aux menaces : Les nouvelles failles ne sont détectées qu’au moment du prochain audit, laissant des périodes vulnérables.

Réactivité insuffisante : Une faille détectée trop tard peut avoir des conséquences catastrophiques avant correction

Pentest (test d'intrusion) traditionnels

Les pentests classiques sont réalisés sur une période limitée, ce qui empêche une couverture complète des systèmes :

Fenêtre temporelle étroite : Un pentest ponctuel n’inclut pas toujours tous les actifs.

Blocages opérationnels : Les pentests internes peuvent ralentir le travail des développeurs et retarder la mise en production.

Dépendance aux prestataires externes : Faire appel à un prestataire limite la capacité à réagir rapidement aux nouvelles failles.

Limites des scanners EASM

Excès de faux positifs : De nombreuses alertes générées n'ont aucun lien avec votre système d'information (SI), créant une confusion inutile.

Surcharge d'alertes : Vous êtes submergé par des notifications, avec entre 100 et 500 alertes reçues par e-mail.

Démotivation des équipes : La vérification répétitive des alertes non pertinentes finit par épuiser vos équipes de sécurité, laissant certaines failles critiques non corrigées.

Manque de clarté : Les rapports fournis sont souvent insuffisants pour comprendre précisément les raisons des alertes et agir efficacement.

Qu'est ce que Patrowl ?

"FASTER THAN ATTACKERS"

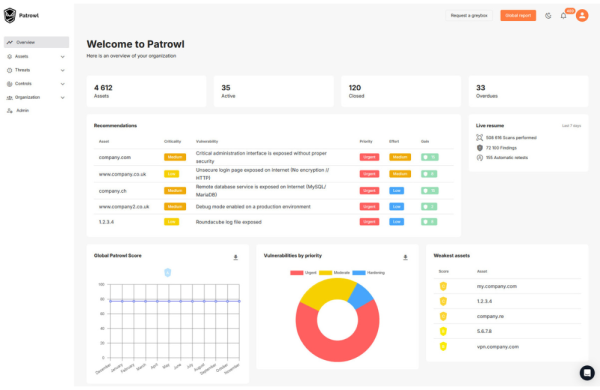

Patrowl est une solution SaaS offensive made in France, élaborée par des experts en cybersécurité (anciens auditeurs et pentesteurs), permettant aux entreprises de protéger en continu tout ce qu’elles exposent sur Internet, grâce à des fonctionnalités avancées en matière de détection et de remédiation des failles.

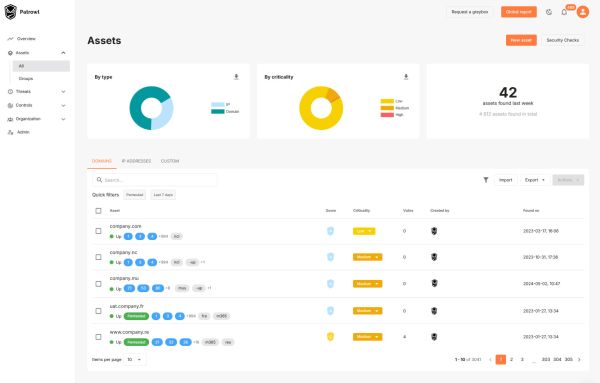

Re-découvrez vos actifs exposés sur internet

Inventaire des actifs : Identifiez l’ensemble de vos systèmes, visibles et invisibles, avec la gestion du Shadow IT et l’EASM (External Attack Surface Management).

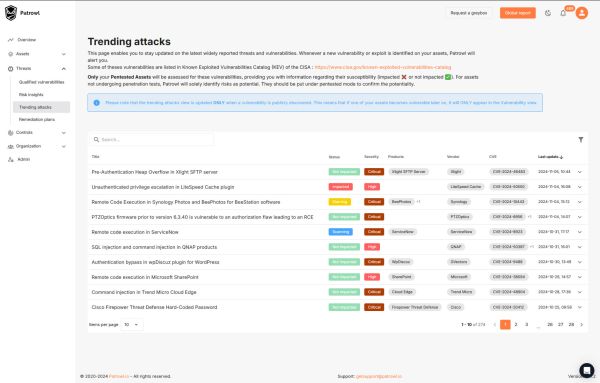

Surveillance continue : Recevez des alertes en temps réel dès qu’un changement ou une nouvelle exposition est détectée. Cela permet une réactivité optimale pour les équipes IT.

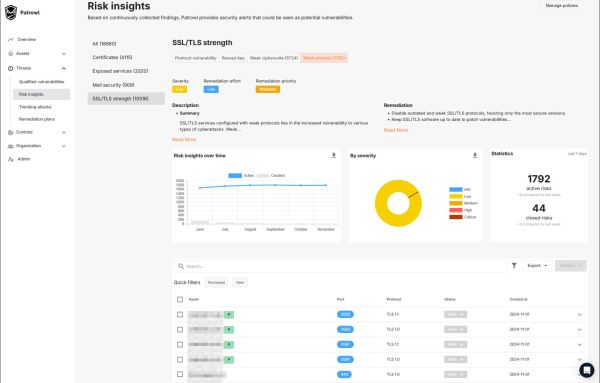

Identifiez vos vulnérabilités en continu

Pentest automatisé : Patrowl suit les standards OWASP, PTES et OSSTMM pour détecter les failles critiques et les vulnérabilités non référencées.

Analyse dynamique et continue : Une cartographie mise à jour en temps réel permet de gérer efficacement les risques.

Priorisez et gérez vos risques en toute sérénité

Gestion ITSM intégrée : Automatisez la gestion des vulnérabilités via des outils comme ServiceNow, Jira ou GLPI pour une meilleure gestion des correctifs.

Retests automatiques : Vérifiez automatiquement l’efficacité des corrections, garantissant ainsi la durabilité des actions de remédiation.

Remédiez et suivez vos corrections

Gestion ITSM intégrée : Automatisez la gestion des vulnérabilités via des outils comme ServiceNow, Jira ou GLPI pour une meilleure gestion des correctifs.

Retests automatiques : Vérifiez automatiquement l’efficacité des corrections, garantissant ainsi la durabilité des actions de remédiation.

Pourquoi choisir Patrowl ?

0 faux positifs

Concentrez-vous uniquement sur les risques et vulnérabilités qualifiés.

0 configuration

Déploiement rapide et simplifié en environ 30 minutes.

24/7/365

Accès sécurisé avec chiffrement et authentification MFA/SSO.

Simplicité

SaaS sans maintenance ni programmation côté client.

100%

Taux de renouvellement client en 2024.

Récompenses

Lauréat des prix de l’innovation Assises de la Cybersécurité (2022/2023).

Conformité aux normes et réglementations

Pour garantir un niveau de sécurité optimal et assurer la conformité, Patrowl prend en charge les normes suivantes :

NIS 2

Implique des obligations strictes en cybersécurité pour les entreprises critiques.

DORA conformité

Renforce la résilience du secteur financier face aux cybermenaces.

Cyberscore

Permet aux entreprises de prouver leur niveau de protection des données.

Programme Care

Améliore la sécurité des entreprises grâce à des audits et recommandations spécifiques.

Référentiels et certifications pour nos pentests et scans

Référentiels utilisés :

PTES : Norme pour les tests de pénétration

OWASP : Sécurité des applications web

SANS : Audit et sécurisation des services et applications

GDPR : Réglementation sur la protection des données

ANSSI SDE NP : Recommandations sur les mots de passe

Certifications de nos experts :

SANS GIAC (GPEN, GWAPT, GXPN) : Formation avancée en cybersécurité

OSCP : Offensive Security Certified Professional

SWE Certification : Offensive Security Web Expert

En conclusion :

La cybersécurité n'est pas une option

L'objectif principal de toute stratégie de cybersécurité en 2025 est de garantir la protection des données et des systèmes via une approche proactive. Les audits ponctuels et solutions traditionnelles ne suffisent plus. Les entreprises doivent adopter des outils automatisés, intelligents et conformes aux normes et réglementations les plus strictes.

Avec Patrowl, la sécurité devient continue, simplifiée et efficace. Vous bénéficierez d’une surveillance en temps réel, d’une gestion intelligente des risques et de plans de remédiation actionnables, tout en assurant votre conformité aux réglementations en vigueur.

Ne laissez plus les cybermenaces dicter votre stratégie. Passez à une politique de sécurité proactive et innovante, dès aujourd’hui !