Plateforme

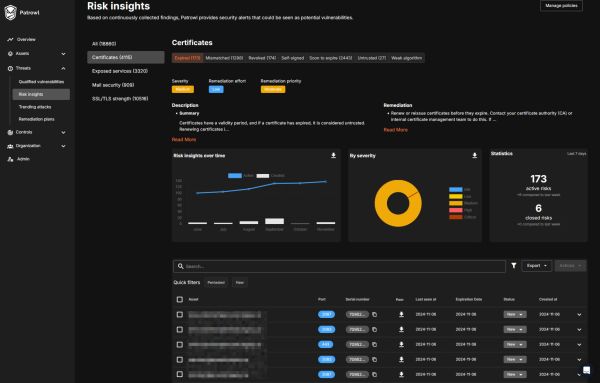

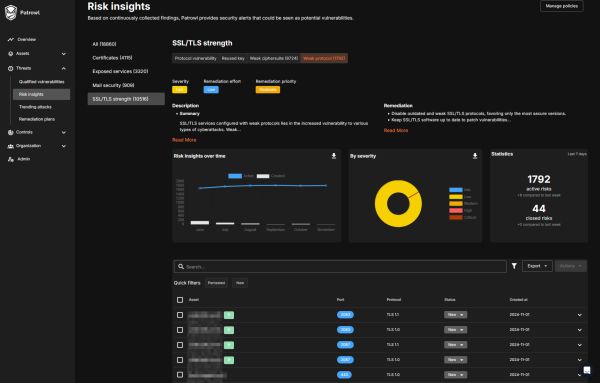

Certificats : validation & expiration

Cette fonctionnalité présente un sous-ensemble des données de Patrowl, focalisé sur la sécurité de vos certificats avec, entre autres :

L'expiration des certificats pour éviter toute interruption ou pénalité.

Les suites cryptographiques utilisées (conformes, dépréciées ou faillibles) pour garantir un chiffrement robuste.

Les protocoles SSL/TLS dépréciés qui pourraient exposer vos communications à des risques.

La réutilisation des clés cryptographiques, un vecteur potentiel de vulnérabilités…

Audit de la sécurité de mes applications web

Les applications web sont souvent la cible de cyberattaques. Avec Risk Insights, vous pouvez évaluer la sécurité de vos applications et services web en vous focalisant sur :

Le niveau de protection offert par des dispositifs comme les WAF (Web Application Firewalls) et les CDN (Content Delivery Networks).

Le type de protection en place et sa capacité à contrer les attaques.

La complétude des protections pour s'assurer qu'elles ne peuvent pas être contournées.

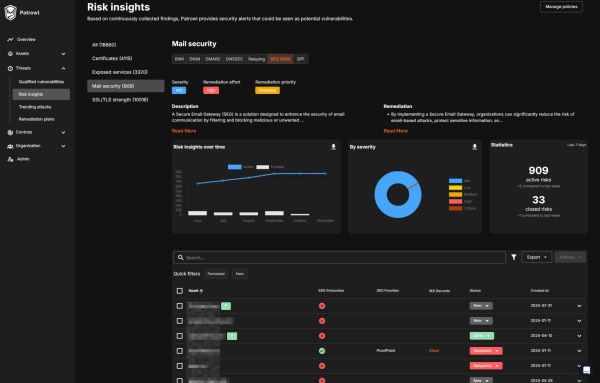

Infrastructures de messagerie

Les infrastructures de messagerie sont des cibles privilégiées pour les cybercriminels. Risk Insights analyse la sécurité de vos systèmes de messagerie en examinant :

Les configurations de base telles que le Reverse DNS et la réputation IP.

Les protocoles de chiffrement comme STARTTLS pour garantir la confidentialité des e-mails.

Les bonnes pratiques de sécurité (SPF, DMARC, DNSSEC, etc.) pour prévenir les attaques de phishing et autres menaces.

Audit de sécurité de mes identifiants et mots de passe

Les fuites d'identifiants et de mots de passe peuvent compromettre l'ensemble de votre infrastructure. Risk Insights détecte ces fuites dans divers endroits tels que :

Les dépôts de code (GitHub, GitLab) où des informations sensibles pourraient être accidentellement exposées.

Les fichiers de configuration, de développement et de sauvegarde.

Les codes sources et fichiers accessibles publiquement, intentionnellement ou par erreur.

Les points d'accès d'API mal sécurisés qui pourraient permettre des intrusions.

Les bases de données de fuites publiques et connues…

NE PERDEZ PLUS DE TEMPS

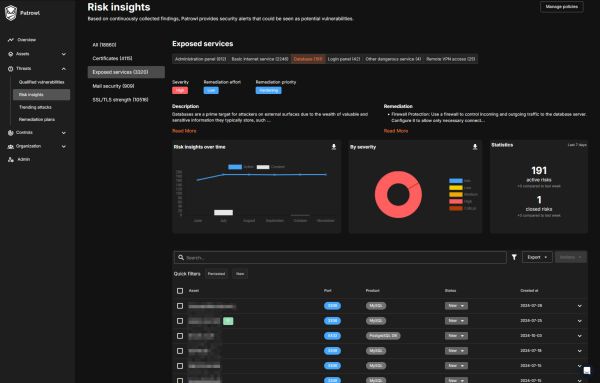

Audit des services exposés

Bien que le cloud incite à exposer directement les services sur Internet, les meilleures pratiques recommandent de ne pas exposer les services sensibles de cette manière.

Panneau d'administration : Un panneau d'administration est une application web ou logicielle permettant aux utilisateurs autorisés de gérer et contrôler divers aspects d'un système, d'une application ou d'un réseau.

Base de données : Les bases de données sont des cibles privilégiées pour les attaquants en raison des informations sensibles qu'elles stockent.

Services Internet de base : La façade externe d'un réseau, particulièrement lorsqu'elle est exposée à Internet, héberge de nombreux services. Bien que certains, comme les services de messagerie ou SSH, soient intentionnellement exposés et largement utilisés, ils doivent être sécurisés.

Panneau de connexion : Un panneau de connexion est une interface web permettant aux utilisateurs de saisir leurs identifiants pour accéder à un système sécurisé.

Autres services dangereux : De nombreux services Internet ont été historiquement ciblés et exploités par des attaquants, souvent en raison de vulnérabilités ou de mauvaises configurations.