Blog: Fortigate CVE-2023-27997 (XORtigate) in the eyes of the owl

Publié le

En fin d’année dernière, l’attaque sur l’éditeur d’outils de supervision SolarWinds a fait grand bruit.

Éditeur de logiciels de supervision et de gestion réseau, SolarWinds édite en particulier Orion, vendu directement ou intégré à d’autres produits et même parfois déployé par des télé-mainteneurs sans que les clients ne soient au courant.

Fin 2019, SolarWindows a été piraté et les attaquants ont ajouté une porte dérobée au code source de l’outil Orion. L’outil a ensuite été déployée chez des dizaines de milliers d’entreprises et d’agences gouvernementales, lors d’une simple mise à jour.

Il s’agit d’une « supply chain attack » ou une attaque de la chaine d’approvisionnement, c’est-à-dire la compromission d’un sous-traitant pour compromettre une (des) autre cible. L’affaire est parfois nommée Solorigate ou Sunburn et les attaquants sont nommés Dark Halo, UNC2452 ou encore Stellar Particle selon les entreprises ayant travaillé sur le sujet.

Ce qui fait la particularité de l’attaque ce sont les précautions prises par les attaquants, la durée très longue de l’attaque et le cumul de techniques offensives connues, mais particulièrement bien maîtrisées.

L’attaque a duré plus d’un an avant qu’un des clients de SolarWinds ne finisse par découvrir l’attaque, du fait d’une action peu discrète des attaquants (excès de confiance ?).

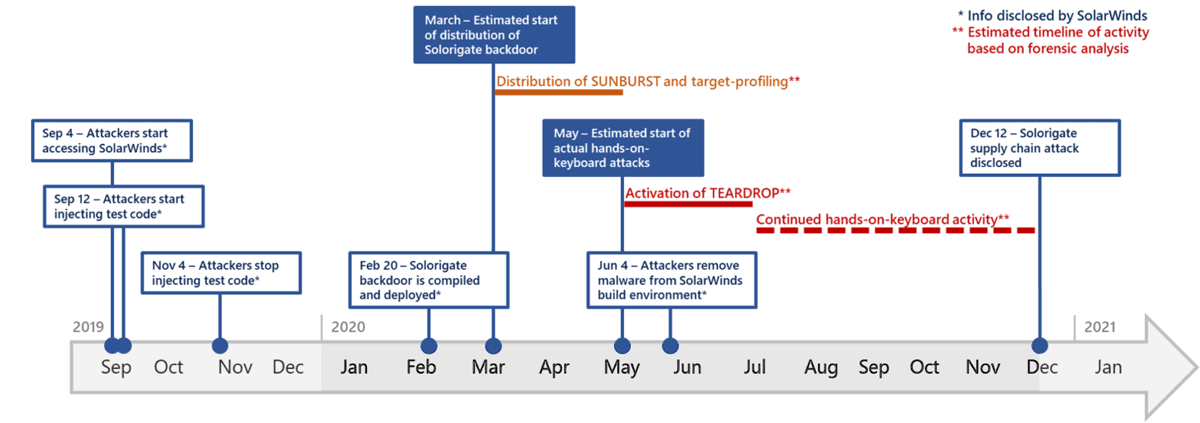

Voici un schéma présentant les principales étapes de l’attaque :

Les agences et entreprises piratées étant principalement américaines, la Russie est pointée du doigt.

Pour plus de détails, je vous recommande vraiment l’écoute de l’épisode NoLimitSécu dédié, car l’histoire est très intéressante et contient de nombreuses perles : https://www.nolimitsecu.fr/solarwinds/

Centreon est une solution française de supervision réseau, comme Orion de SolarWinds. Édité par l’entreprise éponyme, c’est la solution qui avait été mise en place par les équipes du département d’infogérance que j’avais créé dans une ancienne vie. Basé à ses débuts sur Nagios puis sur son propre moteur de supervision, Centreon est ouvert, très modulaire, facile à utiliser, permet de dédier des collecteurs par périmètre ou client… c’est, fonctionnellement, une excellente solution 👍.

Côté sécurité, c’est plus discutable avec plusieurs vulnérabilités dont des prises de contrôle à distance (2 exécutions de code à distance identifiées en 2015, 4 injections SQL en 2018), heureusement corrigées.

Tout comme Orion, Centreon a été utilisé pour compromettre les réseaux d’entreprises, plutôt françaises, avec un mode opératoire un peu différent de SolarWinds : les versions compromises étaient exposées à internet, seraient des versions de 2015, non mises à jour depuis et compromises à partir de 2017.

L’ANSSI a publié une excellente analyse détaillant le mode opératoire des attaquants : https://www.cert.ssi.gouv.fr/cti/CERTFR-2021-CTI-004/

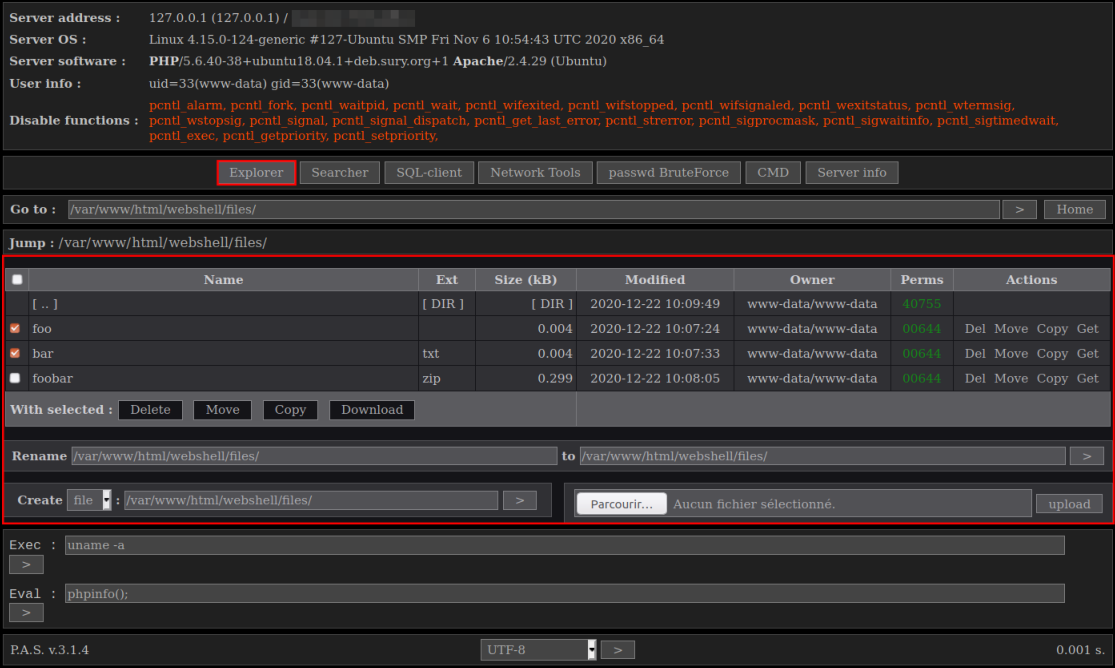

Les premières compromissions identifiées datent de 2017 et les dernières de… 2020. Les attaquants ont utilisé une ou plusieurs vulnérabilités Centreon pour déposer une porte dérobée sous la forme d’un « web shell », c’est-à-dire un outil permettant à l’attaquant d’avoir une belle interface web afin de progresser dans la compromission : télécharger du contenu, exécuter des programmes, pivoter…

Le « web shell » est P.A.S (acrynomye de PHP web shell) de Iaroslav Vladimirovitch Pantchenko (fils de Vladimir 😉), complet et assez discret car composé d’un seul fichier PHP, chiffré. Il était généreusement mis à disposition sur le site de l’auteur qui l’a depuis retiré.

Voici un extrait du rapport de l’ANSSI présentant l’interface de PAS (parfois appelé aussi « Fobushell ») :

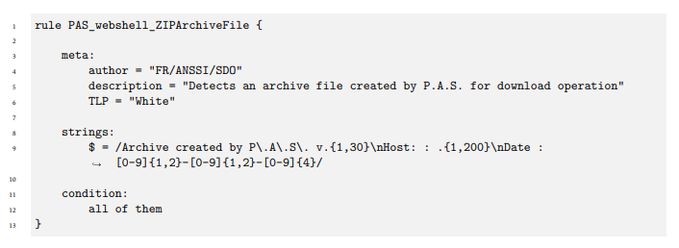

Dans son rapport, l’ANSSI a fait l’effort de fourni un certain nombre d’indicateurs de compromissions (IoC) et signatures, permettant de rechercher des traces des attaquants dans son système d’information. D’ailleurs, une personne a même créé des playbook Ansible pour réaliser ces recherches : https://gist.github.com/humpalum/ce68317df2b740217ff2940f7479780b

Comme toute publication, elle est critiquée “haters gonna hate” :

Critique en particulier sur l’utilisation des expressions régulières, gourmandes en ressources CPU, alors qu’il serait possible d’optimiser :

<< Detection rule No1 – if you can avoid a regular expression, then avoid it>>

Critique complétée par ce que j’espère être de l’humour 😉 :

Le fait que les règles de l’ANSSI utilisent des règles « private » est également commenté, car rendant le contenu moins clair, mais je suppose que cela vient du fait qu’à l’origine, ces règles n’ étaient pas faites pour être publiées publiquement :

<< #YARA tipp: Although the concept looks interesting, don’t use “private” rules. They make it more difficult to handle and process rules and often – contrary to expectations – don’t create a cleaner structure>>

https://twitter.com/cyb3rops/status/1361600018906505220

Concernant les attaquants, l’ANSSI a identifié des similitudes techniques et opératoires avec Sandworm, nom donné a un groupe supposé être lié aux renseignements Russes et connu pour Industroyer (https://www.silicon.fr/sandworm-notpetya-industroyer-france-361796.html), opération ayant ciblé avec succès des centrales électriques Ukrainiennes en 2016, ainsi que potentiellement NotPetya.

Mais en France, nous n’attribuons pas les attaques à des pays, nous imputons 😉.

De ce fait, le rapport de l’ANSSI ne nomme aucun pays et pourtant, côté presse spécialisé, Wired nomme la Russie dès la première ligne :

"The Russian military hackers known as Sandworm, responsible for everything from blackouts in Ukraine to NotPetya, the most destructive malware in history, don’t have a reputation for discretion. But a French security agency now warns that hackers with tools and techniques it links to Sandworm have stealthily hacked targets in that country by exploiting an IT monitoring tool called Centreon—and appear to have gotten away with it undetected for as long as three years.""

France Ties Russia’s Sandworm to a Multiyear Hacking Spree A French security agency warns that the destructively minded group has exploited an IT monitoring tool from Centreon. WIREDAndy Greenberg

Guillaume Poupard, le directeur de l’ANSSI, a tout de même commenté l’attaque et l’a décrite comme <<😾ciblage très inamical et irresponsable❗️>> :

Guillaume Poupard on LinkedIn: Sandworm targetting Centreon | 11 comments 😾ciblage très inamical et irresponsable❗️👉 https://lnkd.in/dgx4TDV… 11 comments on LinkedIn LinkedIn58 Posts

Je vous laisse lire le sous-texte 😉.

Suite à la publication de l’ANSSI, Centreon a communiqué mais en se focalisant sur le « web shell », le décrivant comme un module tiers, développé par un opérateur tiers : <<La brèche de sécurité ne concerne pas une version commercialisée du logiciel Centreon … un module additionnel développé par un opérateur tiers>>. Ils continuent par << Nous ne savons pas ce que c’est que ce module, mais il est absent des codes et plateformes produits par Centreon et la ligne de code sur laquelle il vient opérer est absente des solutions Centreon depuis 2015 … modification sauvage >>. Euh oui… comment dire… ce sont les attaquants qui ont déposé leur porte dérobée, il est heureux ce que « module » ne soit pas fourni avec Centreon 😉.

Cyberattaque révélée en France : la société Centreon se défend Le mystère autour de la cyberattaque en France signalée lundi par l’Agence française de la sécurité des systèmes d’information (Anssi) s’est épaissi mardi, la société visée Centreon rejetant la faute sur un développeur tiers et ses principaux clients restant muets sur de potentiels impacts. 24matins.frPar 24matins.fr avec AFP,

Je suppose qu’ils ont lu le rapport en diagonale, n’ont pas compris les aspects techniques décrits et se sont sentis attaquer. C’est leur façon maladroite de se réhabiliter alors la problématique vient des sociétés qui ont utilisé Centreon, sans le mettre à jour pendant des années et en l’exposant à internet : le combo gagnant de la compromission 💥!

L’idée de compromettre les solutions de supervision, ayant accès à tout le système d’information, n’est pas neuve mais elle vient d’être à nouveau exploitée pour une campagne visant ce coup-ci Centreon.

L’attaque étant antérieure à SolarWinds, aurait-elle été une préparation ? Une attaque opportuniste ayant donnée l’idée aux attaquants d’attaquer de type de logiciel ? Qui sait 🤔… Pure spéculation “putaclic” et sans le moindre fondement de ma part 😂.

Encore des logiciels exposés sur internet et non mis à jour…

Pensez à avoir des référentiels à jours, à cartographier régulièrement vos systèmes d’information, veiller à mettre à jour en priorité les composants exposés sur des réseaux non sûr, comme l’est Internet et évitez d’exposer des composants sensibles directement sur Internet.

Finissons sur une touche d’humour : << En juillet 2007, le logiciel Oreon change de nom pour devenir Centreon en raison d’un conflit de nom avec Orion (logiciel de supervision édité par SolarWinds).>> https://fr.wikipedia.org/wiki/Centreon , la boucle est bouclée 😎.