Blog: On voulait parler des attaques cyber pendant les JO mais on n'a rien à dire

Auteur: Vlad

Publié le

Bonjour à tous,

Microsoft a publié hier son bulletin de sécurité concernant ses systèmes d’exploitation.

Celui-ci a de particulier que deux vulnérabilités sont particulièrement critiques :

Il s’agit d’une vulnérabilité de dépassement de tampon permettant d’exécuter du code à distance, sans authentification (c’est de l’ICMP 😉) sur une cible et d’en prendre le contrôle.

Il est donc particulièrement important de mettre à jour, ou d’à minima bloquer ICMPv6 sur le firewall local ou sur les firewalls réseau. Dans des cas que j’ai pu tester, certains firewall supportant mal ICMPv6 laissent passer ces paquets, les rendant inopérants.

La RedTeam interne de Microsoft dispose d’un PoC privé fonctionnel et je suppose donc que d’autres équipes disposent également d’un code d’exploitation fonctionnel car l’article de McAfee est assez détaillée et le correctif étant sorti, il a déjà été analysé pour en comprendre son comportement.

Les articles sur le sujet :

Il d’agit d’une vulnérabilité touchant le logiciel de gestion de convenu web SharePoint et permettant de prendre le contrôle d’un serveur à distance mais après authentification.

Il est important de mettre à jour car un code d’exploitation a été publié hier :

Il est à noter que beaucoup d’autres vulnérabilités sont également assez critiques comme :

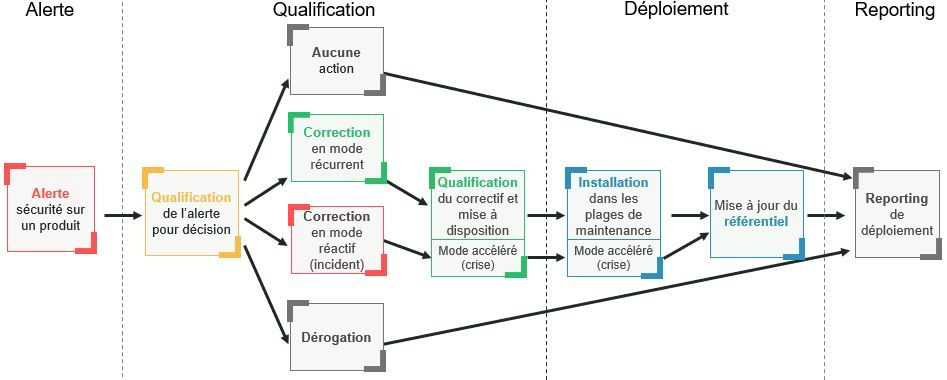

Sinon, plus simplement : vous appliquez en urgence ces mises à jour partout 😉.

Blog: On voulait parler des attaques cyber pendant les JO mais on n'a rien à dire

Levée de 11 M€ pour Patrowl en série A : Vers une protection continue des actifs numériques

Blog: RegreSSHion, critical vulnerability on OpenSSH CVE-2024-6387